L’antivirus adatto per noi, come sceglierlo

Prima di decidere quale antivirus sia più adatto alle nostre necessità, è cruciale valutare quale tipologia sia effettivamente adatta in base al sistema in uso.

Se stai considerando l’installazione di un antivirus per proteggere il tuo computer e i tuoi dati, è normale avere dei dubbi su quale scegliere. La prima domanda che ti potresti porre è se effettivamente hai bisogno di un antivirus. La risposta è sì, anche se possiedi un Mac. Anche se i Mac sono generalmente considerati meno vulnerabili rispetto ai PC Windows, è comunque importante proteggere i tuoi dati preziosi con un antivirus.

La seconda domanda potrebbe essere se puoi accontentarti di un antivirus gratuito o se è meglio comprarne uno. Per risolvere i tuoi dubbi e individuare quale antivirus sia più adatto al tuo computer, è utile conoscere informazioni sulle varie opzioni disponibili, inclusi i tipi di software per la sicurezza del computer, gli antivirus gratuiti e a pagamento, nonché dove acquistarli.

Gratis o a pagamento?

Per valutare la qualità di un antivirus, sia gratuito che a pagamento, è fondamentale considerare diversi aspetti. Prima di tutto, l’accuratezza è cruciale: un antivirus di bassa qualità potrebbe segnalare falsi positivi, cioè file innocui erroneamente identificati come pericolosi. Inoltre, è importante considerare il bilanciamento tra la capacità di protezione e l’impatto sulle prestazioni del computer: un antivirus troppo pesante potrebbe rallentare significativamente il sistema.

La scelta tra un antivirus gratuito e uno a pagamento dipende dalle tue esigenze. La differenza principale risiede nella qualità della protezione offerta: gli antivirus a pagamento tendono ad individuare meno falsi positivi, ad essere più reattivi nel rilevare nuove minacce e offrire solitamente una migliore assistenza e funzionalità aggiuntive. Tuttavia, se non hai bisogno di proteggere un gran numero di computer, come nel caso delle aziende, un antivirus gratuito potrebbe essere sufficiente: ti offre una buona protezione senza le caratteristiche extra e il supporto premium.

Il sistema operativo

Dopo aver deciso se optare per un antivirus gratuito o acquistarne uno, è importante considerare come scegliere in base al sistema operativo del tuo computer.

Windows

Per i sistemi operativi Windows, è essenziale selezionare un antivirus in grado di fornire una protezione completa e efficace contro una vasta gamma di minacce. Molti antivirus a pagamento offrono funzionalità avanzate come la protezione in tempo reale, la scansione programmata e il firewall integrato, che sono particolarmente importanti per gli utenti Windows, che possono essere più soggetti a malware e virus.

Sebbene Windows Defender, l’antivirus gratuito incluso in Windows 10, non sia considerato il migliore nei test, ha dimostrato di essere un programma di qualità che continua a migliorare e ad avvicinarsi sempre di più agli standard della concorrenza. Tuttavia, per garantire la massima protezione, è consigliabile integrare Windows Defender con un antimalware fornito da produttori specializzati, che offre solitamente funzionalità aggiuntive e una protezione più avanzata contro varie minacce informatiche

Mac

Per i Mac, mentre è vero che sono generalmente meno suscettibili agli attacchi informatici rispetto ai PC Windows, è comunque consigliabile utilizzare un antivirus per proteggere i tuoi dati. Tuttavia, le opzioni per gli antivirus sui sistemi operativi macOS possono essere più limitate rispetto a Windows.

È importante cercare un antivirus che offra una protezione leggera, in modo da non influire sulle prestazioni del Mac, e che sia in grado di rilevare e rimuovere eventuali minacce specifiche per macOS.

Linux

Per i sistemi operativi basati su Linux, la scelta di un antivirus dipende in gran parte dall’uso che fai del sistema. Se utilizzi Linux per scopi personali o lavorativi, potresti voler considerare un antivirus che fornisca una protezione aggiuntiva contro le minacce online. Tuttavia, è importante notare che i sistemi Linux sono generalmente considerati più sicuri rispetto a Windows e macOS, quindi potresti non avere bisogno di un antivirus così avanzato come per gli altri sistemi operativi.

In definitiva, indipendentemente dal sistema operativo che utilizzi, assicurati di scegliere un antivirus che sia aggiornato regolarmente per affrontare le minacce più recenti e che si adatti alle tue esigenze specifiche, mantenendo comunque leggere le prestazioni del tuo computer.

Sicurezza del pc, tutti i software necessari

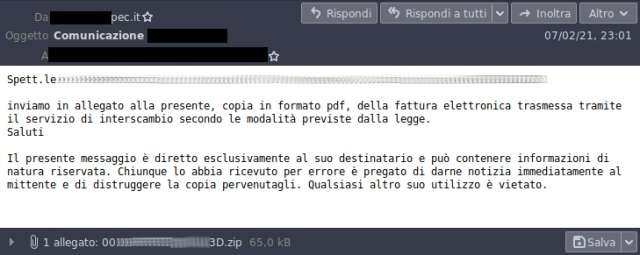

Ci sono diversi tipi di software progettati per la sicurezza del computer, ognuno con funzioni specifiche per proteggere il sistema e i dati dagli attacchi informatici. Alcuni dei principali tipi di software per la sicurezza del computer includono:

- Antivirus: Questo software è progettato per rilevare, prevenire e rimuovere virus, malware, spyware e altre minacce informatiche che possono danneggiare il sistema o compromettere i dati.

- Firewall: Un firewall è un programma che controlla il traffico di rete entrante e uscente e decide se permettere o bloccare determinate comunicazioni in base a regole predefinite. Aiuta a proteggere il computer da intrusioni esterne e accessi non autorizzati.

- Antispyware: Questo tipo di software è progettato per rilevare e rimuovere spyware, che è un tipo di software dannoso progettato per raccogliere informazioni personali senza il consenso dell’utente.

- Antimalware: Questo software combina le funzioni di antivirus e antispyware per proteggere il computer da una vasta gamma di minacce informatiche, tra cui virus, malware, spyware, adware e altro ancora.

- Software di sicurezza internet: Questo include strumenti come filtri anti-phishing, controlli parentali, protezione della privacy online e altri strumenti progettati per proteggere l’utente durante la navigazione su Internet.

- Software di backup e ripristino: Anche se non è strettamente un software di sicurezza, il backup regolare dei dati è essenziale per proteggere le informazioni importanti da perdite dovute a virus, errori umani o malfunzionamenti del sistema.

Questi sono solo alcuni esempi dei tipi di software per la sicurezza del computer disponibili, e spesso è consigliabile utilizzare una combinazione di diversi strumenti per garantire una protezione completa del sistema e dei dati.

A chi rivolgersi per l’acquisto?

Se avete la necessità di acquistare un buon antivirus Enjoy Sytem è la società giusta a cui affidarvi!

Proponiamo soluzioni a costi adeguati per quanto riguarda il discorso sicurezza, essendo partner rivenditori del software antivirus With Secure. With Secure è l’antivirus dalle smisurate possibilità e potenzialità, offre una siciurezza totale e garantisce un’ampia gamma di configurazioni customizzate e livelli di automatizzazioni non indifferenti, ognuna adatta alle vostre esigenze.

Per saperne di pià contattaci.