Attenti alla finta email di Enel: è una truffa!

C’è una nuova campagna di phishing in atto, che sfrutta ancora una volta il nome di Enel. Il logo e il brand più grande fornitore italiano di energia elettrica, infatti, viene utilizzato nelle email truffa inviate a migliaia di cittadini. L’allarme viene dalla Polizia Postale, che ha pubblicato uno specifico avviso sul suo sito ufficiale.

Per la precisione il brand e il logo utilizzati sono quelli di Enel Energia, società del gruppo Enel che vende energia elettrica sul mercato libero. Nella finta email Enel offre un rimborso per errata fatturazione, una sorta di conguaglio, al quale l’utente può accedere cliccando su un link.

E’ la solita trappola: una volta fatto click sul link l’utente finisce in un finto sito Enel all’interno del quale dovrà inserire i suoi dati, compresi quelli del conto corrente sul quale vuole ricevere il fantomatico bonifico per il rimborso.

Cosa dice la finta email di Enel Energia

Il messaggio che stanno ricevendo in questi giorni migliaia di caselle email è scritto in un buon italiano, senza errori grammaticali, e questo lascia presupporre che la campagna di phishing sia stata architettata proprio in Italia. Da tempo, infatti, l’Italia non ha più molto da invidiare ad altre nazioni in quanto a truffatori telematici.

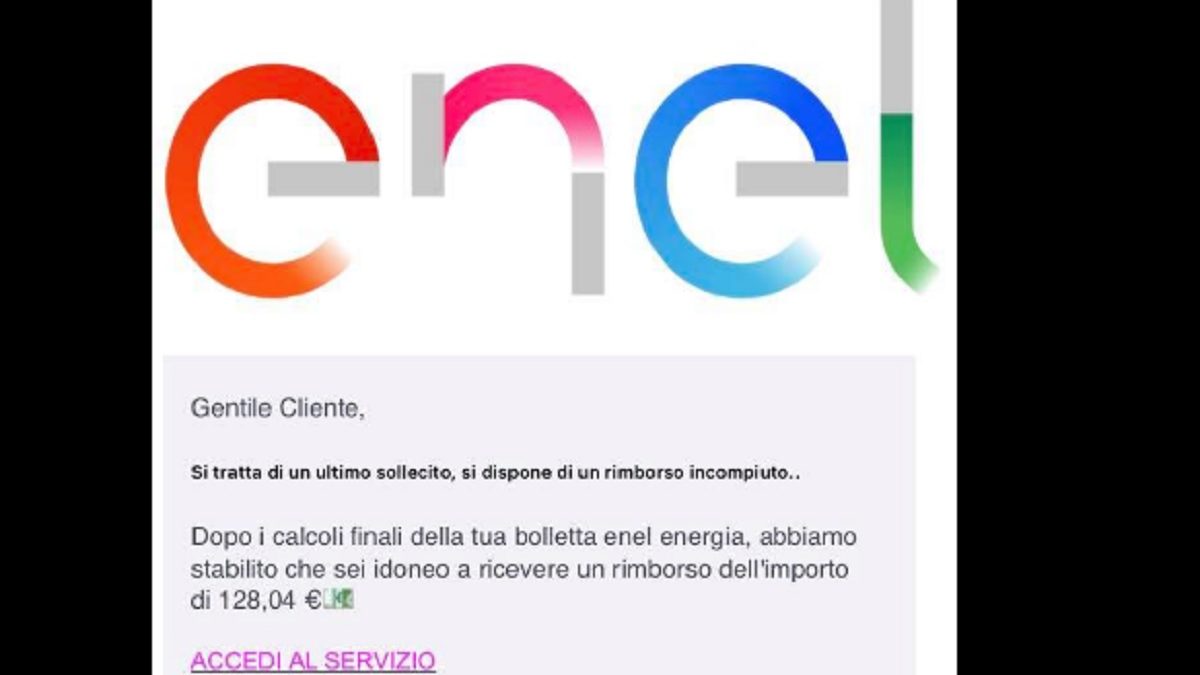

Nel corpo dell’email in questione si legge: “Gentile Cliente, si tratta di un ultimo sollecito, si dispone di un rimborso incompiuto. Dopo i calcoli finali della tua bolletta enel energia, abbiamo stabilito che sei idoneo a ricevere un rimborso dell’importo di 128,04 euro. Cordiali saluto, Enel Energia“.

Come proteggersi dall’email truffa di Enel Energia

La Polizia Postale consiglia a tutti, per non cadere vittime della truffa, di non aprire l’email e di “contattare telefonicamente l’Enel, attraverso il numero verde, così da richiedere un controllo e verificare realmente la veridicità dei fatti“.

In realtà quest’ultimo consiglio, per quanto provenga direttamente dalla Polizia Postale, è opinabile perché è assolutamente inutile: Enel, quella vera, non manderebbe mail un avviso di rimborso. Come tutte le aziende del settore energia, infatti, al massimo procede ad effettuare dei conguagli stornando l’importo già pagato dall’utente dalle successive bollette.

Se ricevete una email di rimborso per una bolletta della luce o del gas, quindi, potete tranquillamente cestinarla e risparmiarvi l’attesa con il call center dell’azienda.