Sms truffa: occhio alle frodi!

Ecco alcuni suggerimenti pratici per difenderti dalle frodi dei truffatori che, nel corso del 2024, stanno esplorando nuove modalità, non solo limitate agli sms truffa.

L’uso degli SMS per comunicare con amici e familiari sta diminuendo gradualmente, poiché sono stati in gran parte sostituiti dalle app di messaggistica istantanea come WhatsApp, Telegram e altre simili.

Tuttavia, gli SMS rimangono ancora uno strumento molto utilizzato da aziende, istituti bancari e altre attività commerciali. Queste entità li utilizzano per scopi di marketing, per inviare avvisi agli utenti o per questioni di sicurezza, come l’invio di codici OTP (One Time Password). Purtroppo, questa diffusione degli SMS ha iniziato ad attirare anche malintenzionati che cercano di truffare gli utenti che li ricevono.

Falsi sms delle banche

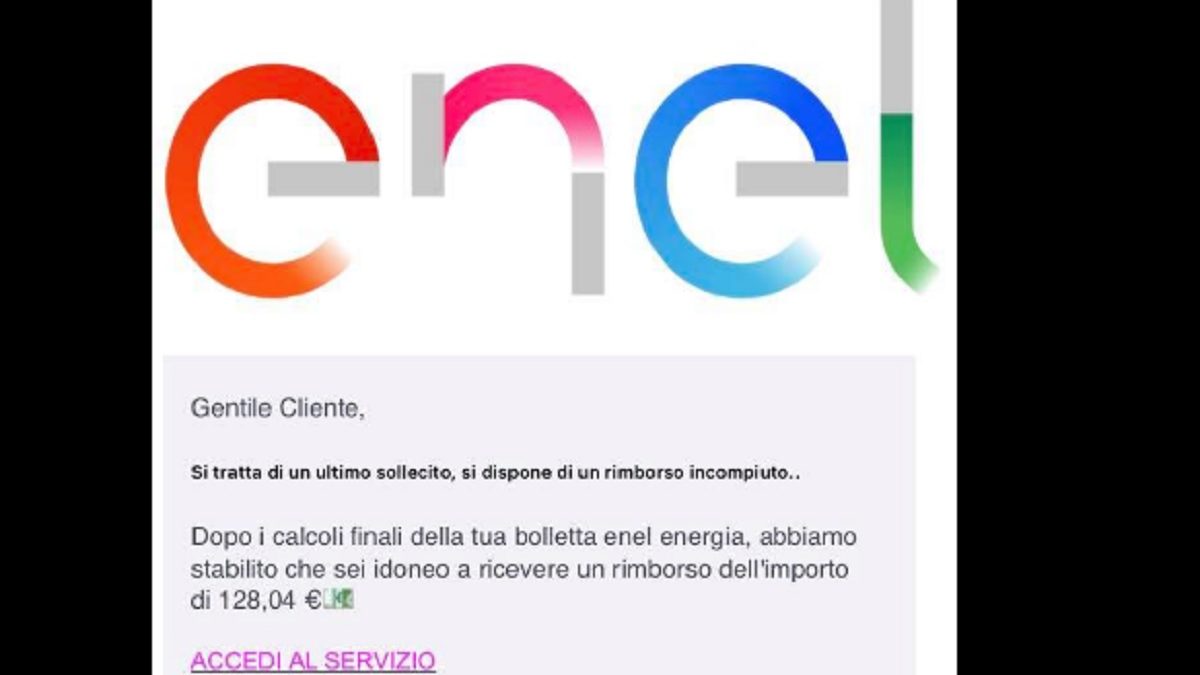

Quante volte ci è capitato di ricevere SMS da istituti bancari o dalle Poste Italiane riguardanti conti correnti bloccati o transazioni non autorizzate? O magari ci siamo ritrovati a essere annunciati come vincitori di grandi premi, o con un pacco in consegna che sembra non arrivare mai. Molte volte, vero? E se ci fai caso, spesso sono accompagnati da un link su cui cliccare per risolvere il problema.

Ma questo è solo un esca per rubare i tuoi dati e, nel peggiore dei casi, svuotare il tuo conto corrente. La maggior parte di questi SMS è facilmente riconoscibile come falso, ma purtroppo, negli ultimi anni, le tecniche di phishing tramite messaggi di testo sono diventate sempre più sofisticate e possono ingannare anche persone esperte. Di conseguenza, ogni anno, si stimano truffe per diversi milioni di euro, illegalmente sottratti ad utenti ignari o poco informati sulla sicurezza informatica.

Riconosciamo le truffe

Nonostante le tecniche utilizzate dai malintenzionati siano sempre più sofisticate, tanto che ormai gli SMS truffa e quelli legittimi finiscono per apparire nella stessa chat, è ancora possibile individuare un tentativo fraudolento prestare attenzione ad alcuni dettagli. In genere, gli SMS truffa sono accompagnati da un invito urgente a fare clic su un link per procedere con una procedura fittizia, come “sbloccare” un conto corrente o richiedere un premio non reale. Spesso, è facile identificare questi messaggi a causa degli errori grammaticali, poiché spesso vengono scritti da individui che non conoscono bene l’italiano e si affidano a strumenti di traduzione automatica. Inoltre, se apriamo il link proposto, potremmo essere reindirizzati a una pagina web progettata per sembrare autentica, come quella di una banca o delle Poste Italiane, ma in realtà mira solo a rubare le nostre credenziali o informazioni sensibili.

Fortunatamente, la semplice apertura del link non comporta rischi immediati, poiché il suo obiettivo è solo quello di catturare i dati che inseriamo nei campi appositamente predisposti. Per verificare se una pagina è falsa, possiamo toccare la barra degli indirizzi (che si trova in alto o in basso, a seconda del dispositivo) e controllare attentamente che l’URL corrisponda a quello ufficiale. Tuttavia, spesso gli indirizzi utilizzati sono completamente falsi e poco simili a quelli originali, ma è comunque una buona pratica confrontarli con l’indirizzo ufficiale (che possiamo trovare facilmente cercando su Google) per confermare le nostre sospetti.

Gli sms truffa

Purtroppo, non c’è un modo infallibile per proteggerci dagli SMS truffa senza bloccare la ricezione di tutti gli SMS, il che non è pratico. Tuttavia, possiamo prendere alcune precauzioni per rimanere al sicuro. Prima di tutto, è importante non rispondere mai agli SMS di questo tipo, nemmeno per richiedere di interromperne la ricezione, e evitare di cliccare sui link proposti. Anche se un clic sul link non comporta necessariamente un rischio, è meglio essere cauti, perché potremmo essere indotti a inserire dati personali senza rendercene conto. Inoltre, è importante non condividere il nostro numero di telefono o indirizzo email, specialmente in risposta a presunte vincite o offerte allettanti.

Se gli SMS provengono da numeri con mittente visibile, possiamo utilizzare la funzione integrata nell’app Messaggi del nostro smartphone per segnalarli come spam e bloccarli. Infine, è consigliabile mantenere sempre aggiornato il sistema operativo del nostro smartphone, installando gli aggiornamenti inviati dal produttore, poiché spesso contengono correzioni di sicurezza importanti. Ad esempio, su Android, Google rilascia patch di sicurezza mensili che vengono poi distribuite dalle varie aziende per i loro modelli, mentre su iPhone, Apple rilascia regolarmente aggiornamenti per garantire la sicurezza dei dispositivi.