I malware più subdoli del 2020

Un tempo si chiamavano virus informatici, ma oggi gli esperti preferiscono usare il termine malware.

La differenza? Il termine virus viene usato per quei programmi che tendono a diffondersi da un computer all’altro in maniera incontrollata e sono studiati per attaccare il maggior numero di sistemi possibili.

I malware, di contro, non sono pensati per diffondersi, ma per danneggiare i sistemi o per sottrarre informazioni riservate. All’interno di questa categoria è poi possibile individuare differenti tipologie di minacce. Si va dai ransomware, una delle piaghe del 2020, che cifrano i dati sull’hard disk, che rimangono inaccessibili a meno di pagare un riscatto in bitcoin o altre criptovalute; gli skimmer, che si installano sui servizi di e-commerce, ma anche sulle app per smartphone, e tentano di sottrarre numeri di carte di credito e credenziali di accesso ai siti di home banking; i trojan, che cercando di nascondersi nel sistema per non essere individuati mentre registrano l’attività degli utenti, sottraendo password e altre informazioni riservate; i cryptominer, che sfruttano le risorse di calcolo dei sistemi colpiti per minare criptovalute a insaputa dei proprietari.

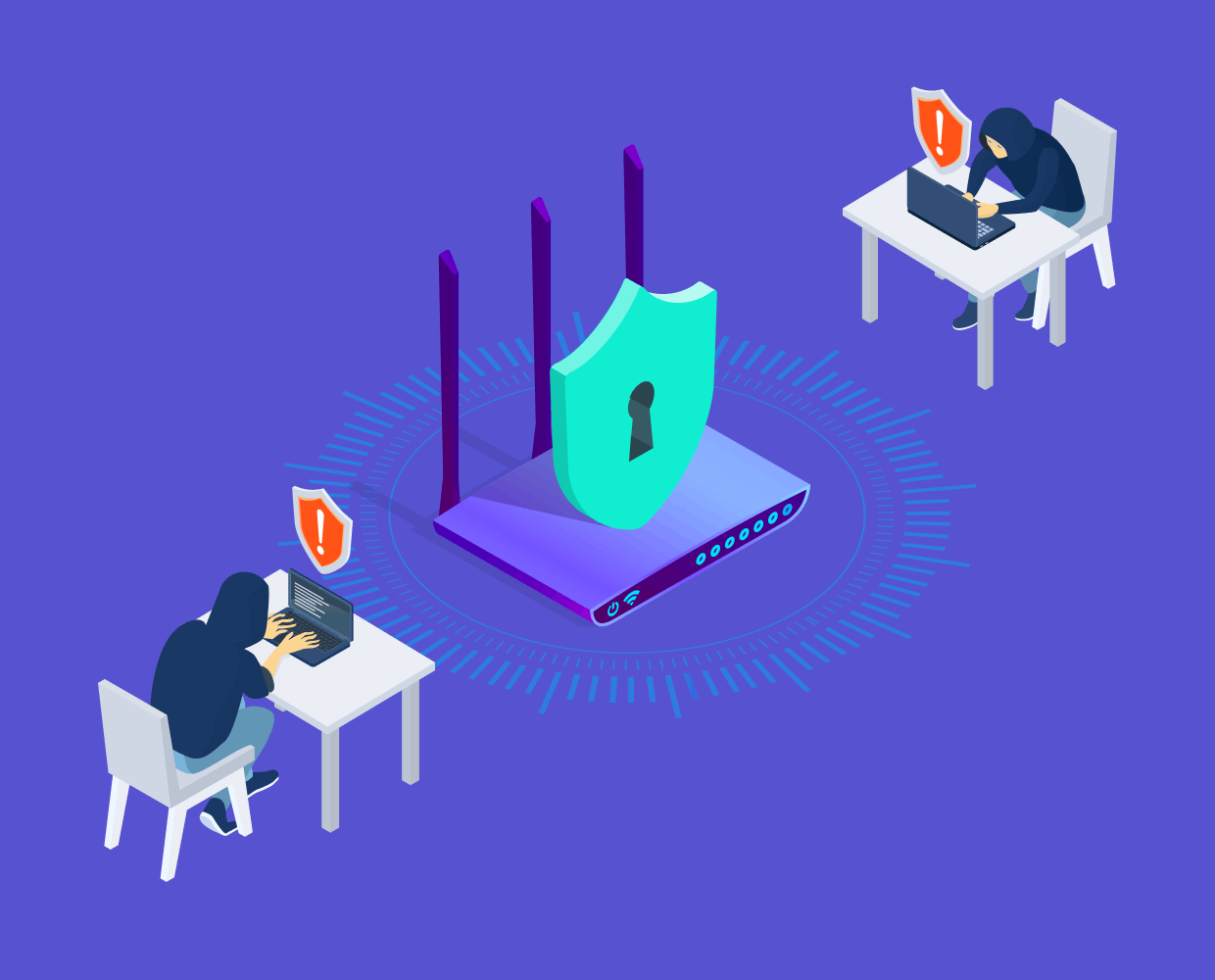

La diffusione di malware aumenta di anno in anno, ma il 2020 è stato a tutti gli effetti un annus horribilis per gli utenti: la pandemia ha costretto tantissime persone a lavorare da remoto, al di fuori del più protetto perimetro aziendale, fatto che non è passato inosservato ai criminali informatici che hanno incrementato i loro sforzi per colpire un numero enorme di bersagli, spesso con successo.

I bersagli principali sono le grandi aziende, alle quali possono sottrarre informazioni di grande valore o chiedere riscatti milionari dopo aver cifrato i dati, ma per arrivare a colpire queste realtà, gli hacker passano dai computer dei loro dipendenti, sicuramente più facili da violare rispetto ai sistemi aziendali. Questo non significa che i “normali utenti” siano al sicuro: anzi.

Le minacce e le difese

Emotet: è una delle minacce più insidiose, nonostante sia diffuso già dal 2018. Si tratta di un banking trojan che punta a sottrarre informazioni riservate, come le credenziali di accesso ai sistemi, ma che con il tempo è stato modificato e ora viene usato anche per lanciare campagne di spam dai computer delle ignare vittime. Gli attaccanti continuano ad aggiornare Emotet così da aggiungere nuove funzioni e renderlo più difficile da individuare: è in grado di riconoscere se viene eseguito in una macchina virtuale, e in tal caso si nasconde, per poi scatenare la sua potenza non appena viene eseguito su PC veri e proprio. Per questi motivi è attualmente considerato uno dei malware più pericolosi in circolazione.

Come difendersi? Emotet si diffonde soprattutto via mail. Spesso si tratta di lettere che sembrano provenire da contatti reali, e una volta infettato il computer non dà segni della sua presenza. Meglio disabilitare le macro dai documenti di Office e fare estrema attenzione a link e allegati che si ricevono

Agent Tesla: è un keylogger, cioè un malware che registra i tasti digitati ed estrapola le informazioni utili (prevalentemente credenziali di accesso). Oltre a “spiare” quello che viene digitato, è in grado di recuperare dati di accesso dai client di posta elettronica, dai browser e dal registro di Windows. Nonostante sia in circolazione fin dal lontano 2014, rimane ancora discretamente pericoloso, anche grazie al fatto che i suoi sviluppatori continuano ad aggiornarlo con nuove funzionalità, come la possibilità di sottrarre le password delle reti Wi-Fi.

Come difendersi? Tendenzialmente Agent Tesla si diffonde attraverso campagne di phishing mirate (potrebbe arrivare da indirizzi che assomigliano a quelli dei nostri contatti) che contengono documenti o file compressi come allegati. Spesso, sfrutta doppie estensioni per mascherarsi, tipo documento.doc. Anche in questo caso, il modo migliore per evitare il contagio è di essere un po’ paranoici con gli allegati delle e-mail: se proprio dobbiamo aprirli, facciamoli prima controllare dall’antivirus.

Ryuk: un ransomware decisamente aggressivo. Non si limita a cifrare i dati sugli hard disk e chiedere un riscatto in bitcoin, ma va anche alla ricerca dei backup così da rendere ancora più difficile il ripristino dei dati. Tipicamente viene usato per prendere di mira grandi aziende, quelle che hanno a disposizione abbastanza denaro da poter pagare riscatti milionari.

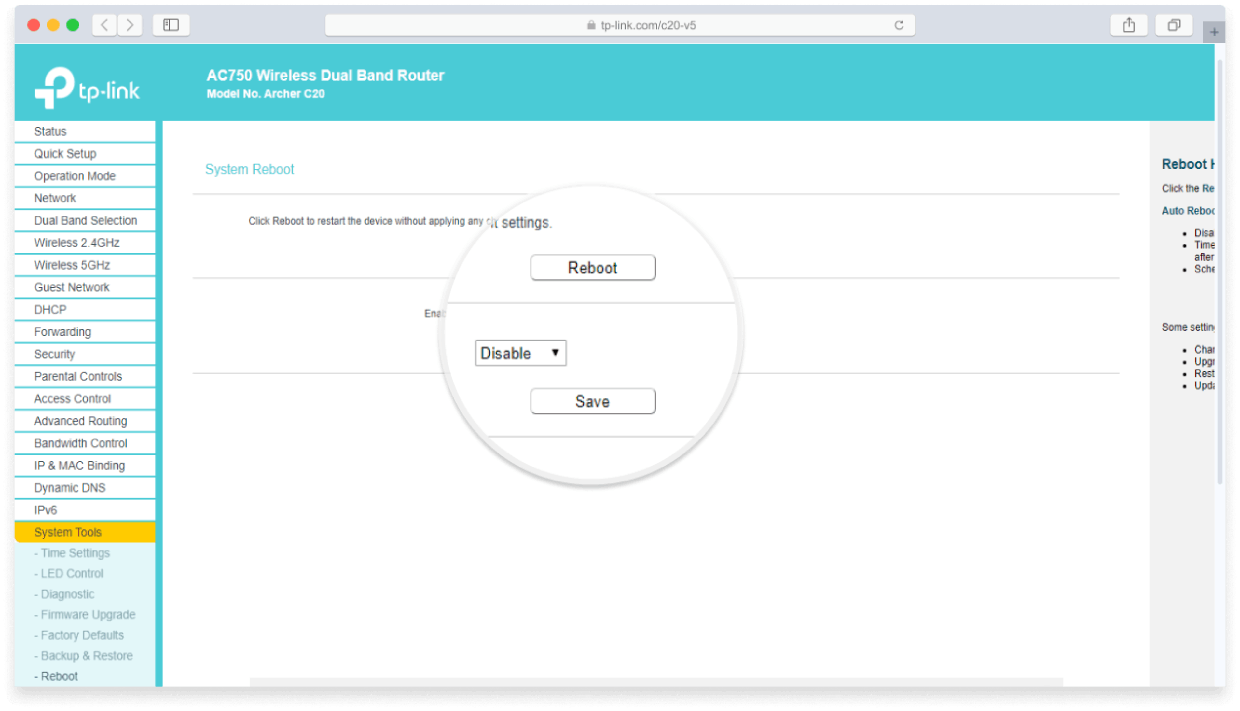

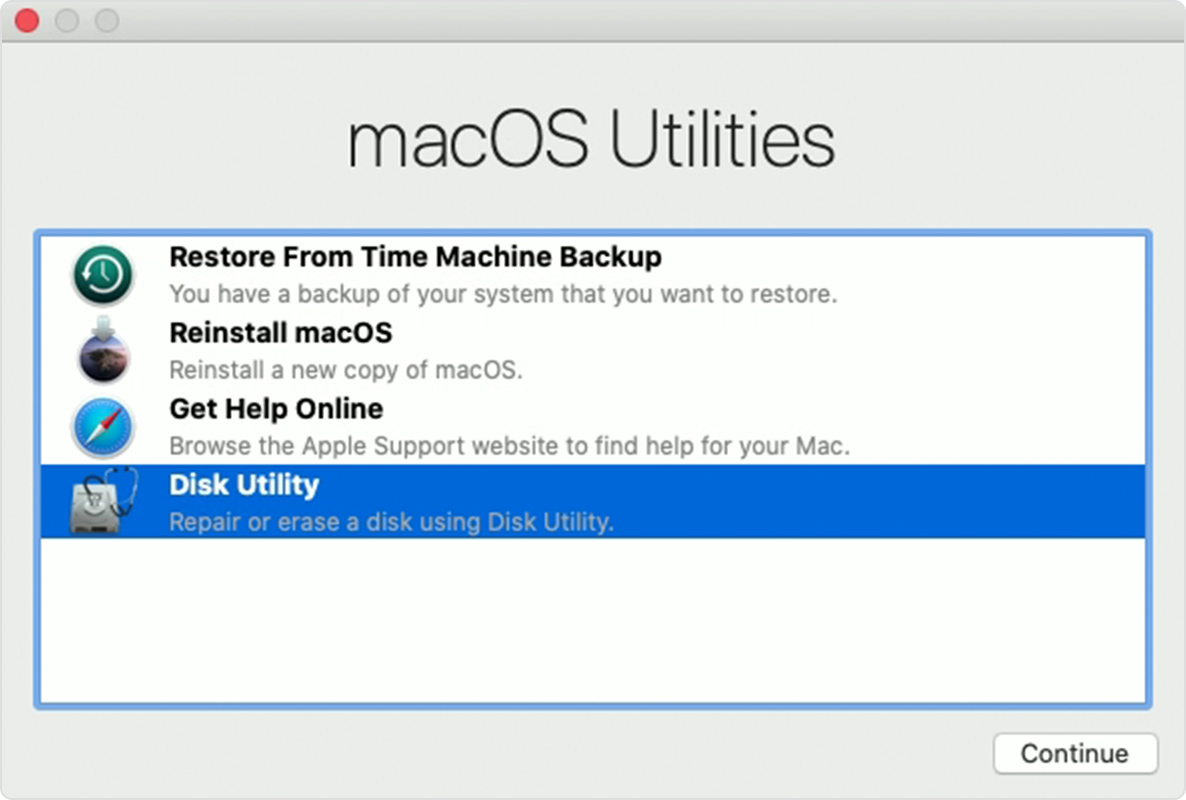

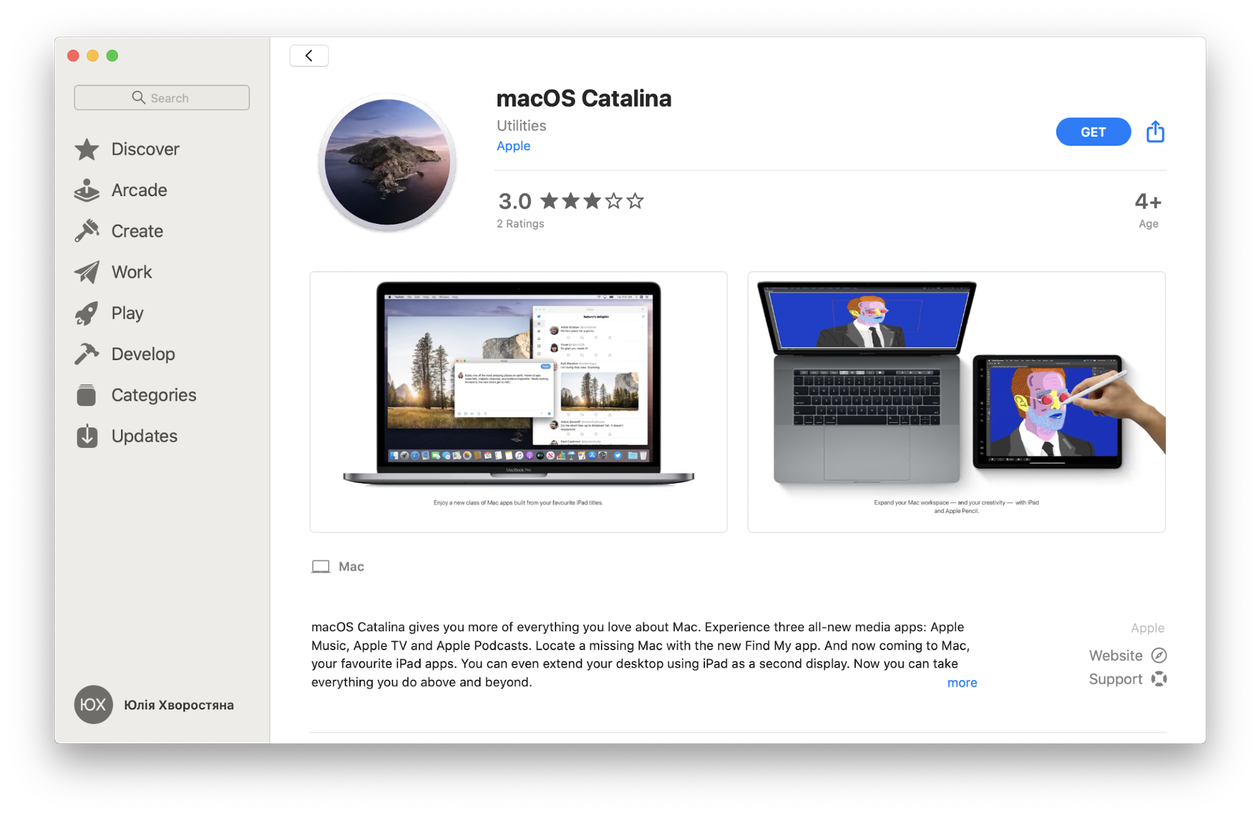

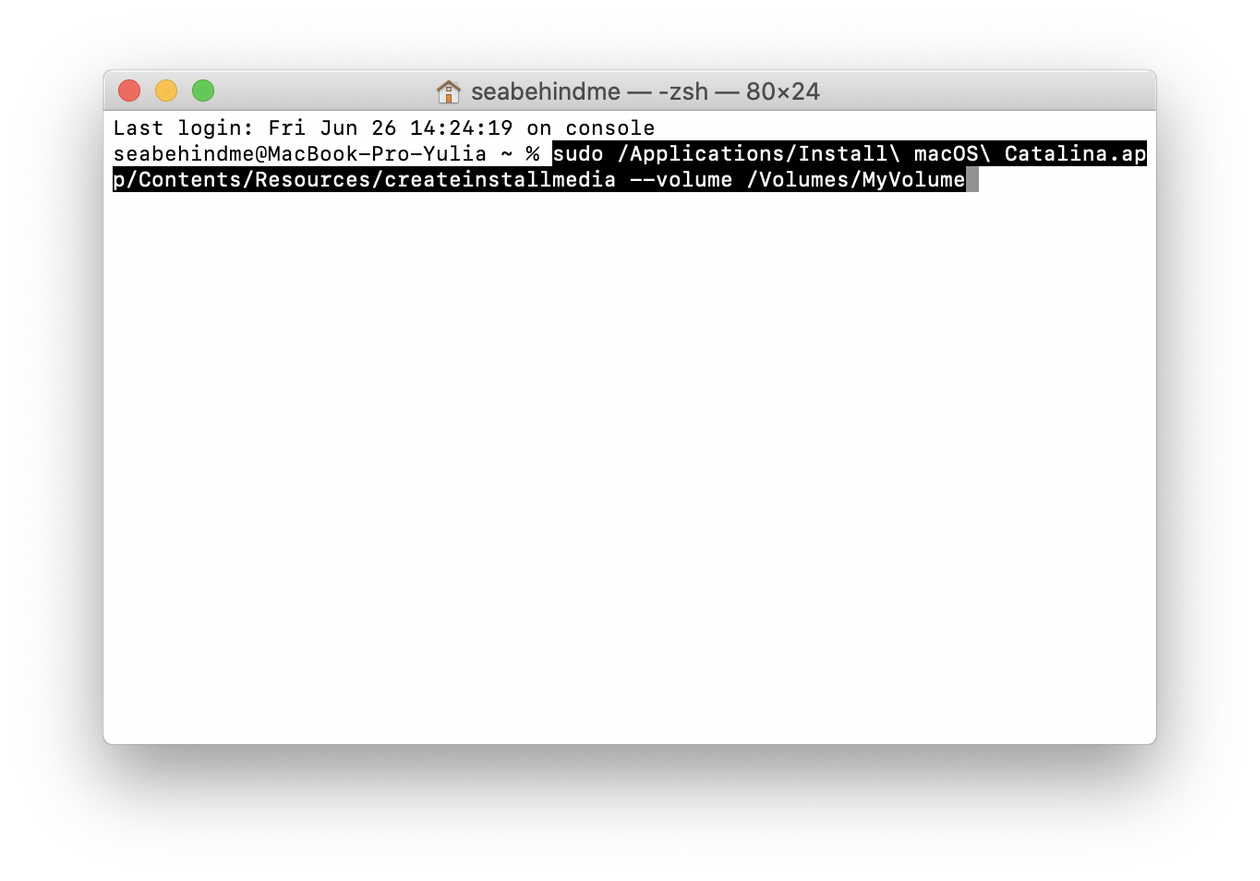

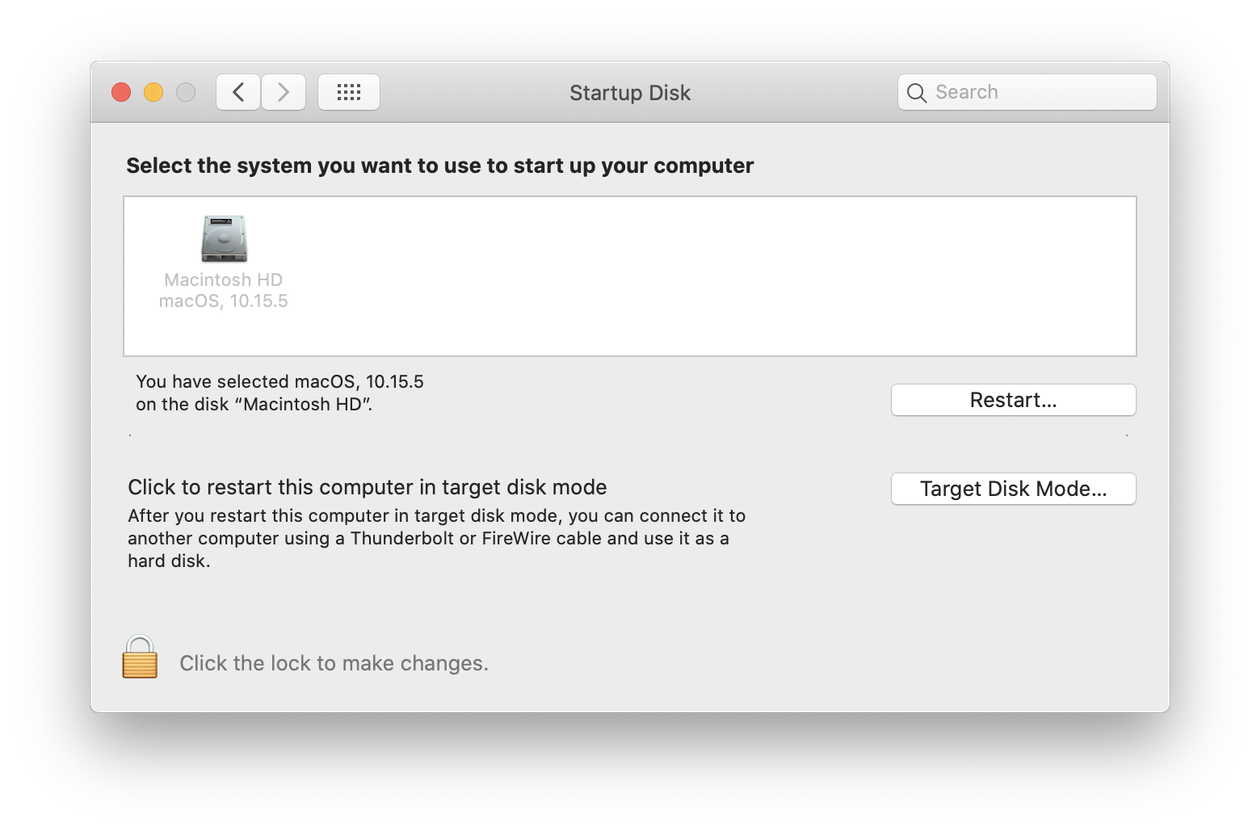

Come difendersi? Al contrario di altri ransomware che sono stati decifrati, non è ancora possibile recuperare i dati crittografati da Ryuk, quindi l’unico modo per recuperarli e avere un backup offline (su un disco USB scollegato dalla rete e dai computer, per esempio). Si diffonde prevalentemente via mail (attenzione agli allegati, quindi) ma anche tramite le connessioni RDP, il Remote Desktop di Windows. Se non usiamo questo servizio conviene disabilitarlo andando nelle Impostazioni, poi su Sistema e infine Desktop remoto. Qui bisogna disattivare la voce Abilita desktop remoto.

Gh0st: è un RAT, Remote Access Tool, uno strumento che si nasconde all’interno del sistema per spiare l’attività degli utenti. Spiare inteso in senso letterale: oltre a sottrarre password e registrare le pressioni dei tasti, è in grado di attivare la webcam e il microfono del computer vittima, acquisendo quindi informazioni estremamente personali per poi trasferire questi file, insieme ad altri presenti sul sistema, agli attaccanti.

È molto versatile, e può essere usato per installare ulteriori malware, per esempio dei cryptominer.

Come difendersi? Anche in questo caso il principale veicolo di attacco è l’e-mail. Gli attaccanti realizzano campagne di spear phishing estremamente mirate, così da abbassare il livello di guardia delle potenziali vittime. Bisogna fare quindi estrema attenzione alle email contenenti allegati: in caso di dubbi, conviene aprirli solo all’interno di macchine virtuali o di sandbox. Questo anche se le email apparentemente provengono da contatti fidati, come colleghi, familiari e amici.

Xhelper: un malware per Android noto dal 2019 che da un certo punto di vista è relativamente poco pericoloso: non cifra né sottrae dati. D’altro canto, è una scocciatura perché inizia a visualizzare pubblicità pop-up come se non ci fosse un domani e installa automaticamente ulteriori app sul dispositivo. Se si usano connessioni a consumo, c’è il rischio che faccia fuori velocemente i Gigabyte dell’abbonamento a Internet, lasciandoci senza al momento meno opportuno. L’aspetto più fastidioso è che si nasconde bene ed è in grado di reinstallarsi da solo, anche dopo un reset alle impostazioni di fabbrica del telefono.

Come difendersi? Evitare di farsi infettare da Xhelper è semplice: basta evitare di scaricare APK di dubbia provenienza. Seguendo questa regola è impossibile infettarsi. Nel caso il nostro consiglio arrivi troppo tardi, la buona notizia è che può essere rimosso tramite l’app Malwarebytes, strumento di rimozione virus per Android.